راهنمای چالش قلعه فلک الافلاک (جمع آوری اطلاعات)

1403-04-02 21:36

در این پست قصد داریم تا به مراحل بدست آوردن فلگ مربوط به چالش قلعه فلک الافلاک بپردازیم.

همانطور که می دانید، یکی از مراحل مهم در تست نفوذ وب، جمع آوری اطلاعات است. هر چقدر اطلاعات جمع آوری شده کامل تر باشد، امکان رسیدن به هدف و دسترسی به سامانه و یا شناسایی آسیب پذیری ها، بیشتر خواهد بود.

این چالش نیز به همین موضوع می پردازد و قصد ما در این چالش، بررسی بهتر و توجه به نکاتی است که در جمع آوری اطلاعات حائز اهمیت است. همچنین این چالش، اشتباهاتی که توسط مدیران سیستم انجام می شود را نیز شامل می شود.

در ابتدا فایل چالش را در ماشین مجازی اجرا می کنیم.

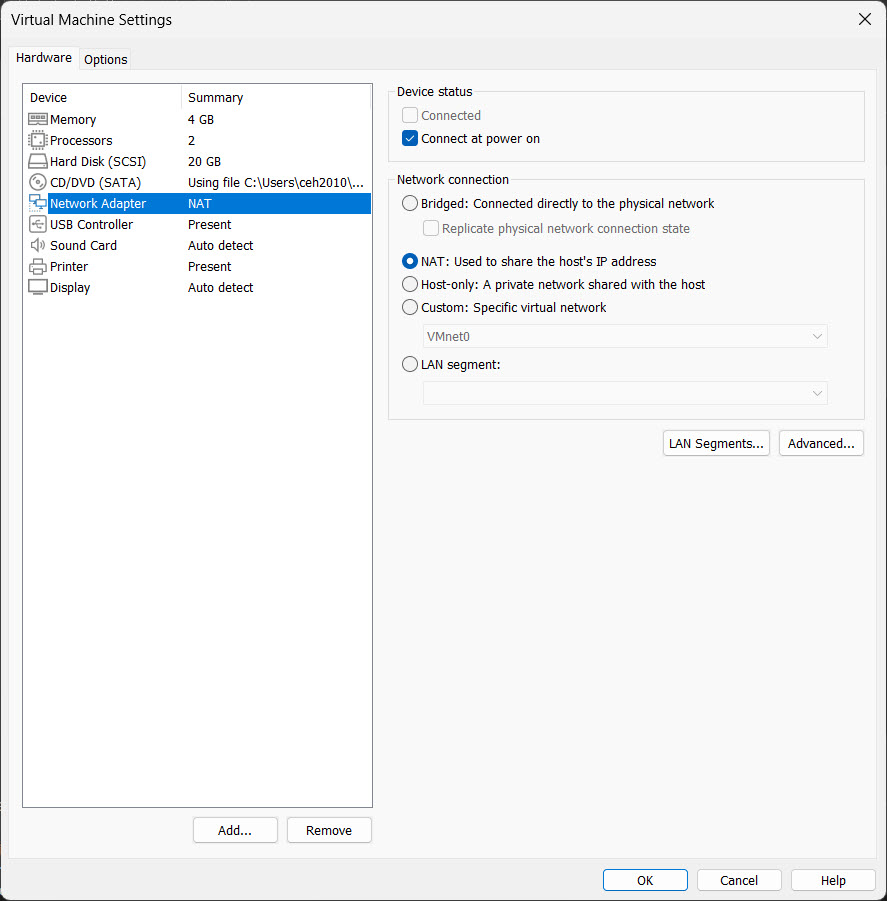

توجه داشته باشید که برای سهولت در انجام چالش، تنظیمات کارت شبکه ماشین مجازی را در حالت NAT تنظیم نمایید:

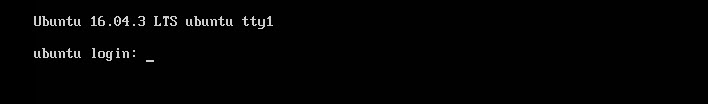

پس از روشن نمودن ماشین مجازی با صفحه ای مشابه تصویر زیر مواجه خواهید شد:

در این حالت با توجه به اینکه نام کاربری و کلمه عبور در اختیار شما قرار داده نشده است، نیاز به شناسایی آدرس IP اختصاص داده شده به ماشین مجازی را دارید. برای این منظور هم می توانید از ابزار Nmap استفاده نموده و رنج NAT را اسکن نمایید و سیستم های روشن را شناسایی نمایید تا به آدرس این ماشین دست پیدا کنید. روش دیگر استفاده از قابلیت های داخلی VMWare است.

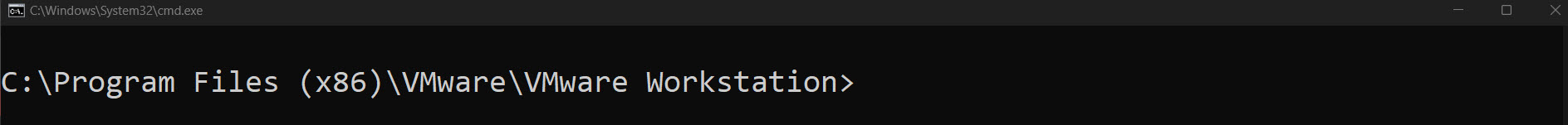

برای این منظور به مسیر نصب VMWare رفته و CMD را در آن اجرا نمایید:

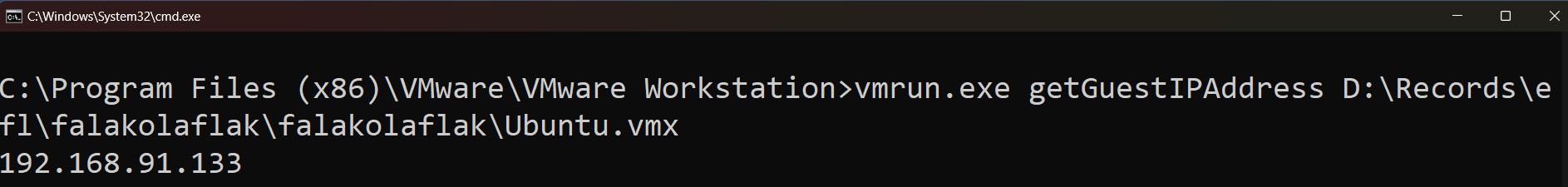

سپس از دستور vmrun.exe getGuestIPAddress استفاده نموده و در ادامه آن مسیری که ماشین مجازی در آن قرار دارد به همراه نام فایل vmx را وارد نمایید:

همانطور که در تصویر بالا قابل مشاهده می باشد، آدرس IP ماشین مجازی ما برابر با 192.168.91.133 است.

در ادامه این آدرس را با مرورگر باز می کنیم:

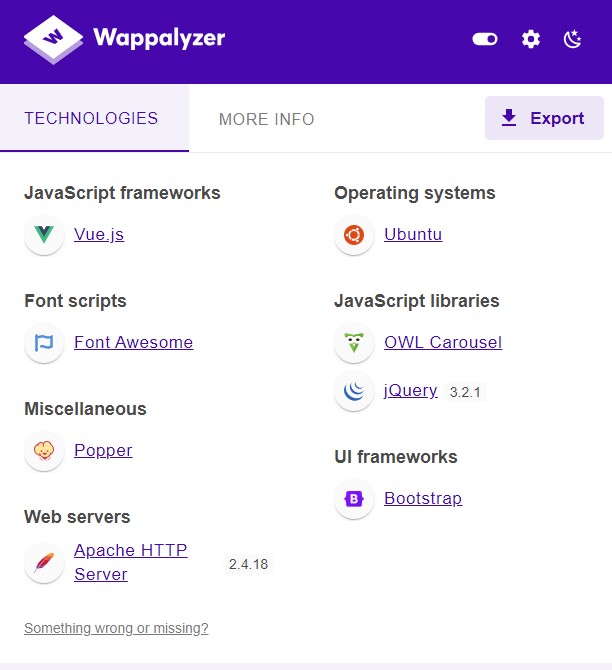

با استفاده از افزونه هایی که در مرورگر وجود دارد می توان نسخه وب سرور استفاده شده را شناسایی نمود:

در ادامه باید جمع آوری اطلاعات را به صورت جامع تری انجام داد. البته اقدامات گسترده ای را می توان در این بخش انجام داد ولی ما در این مقاله بیشتر به مواردی که به شناسایی فلگ ها منجر می شود می پردازیم.

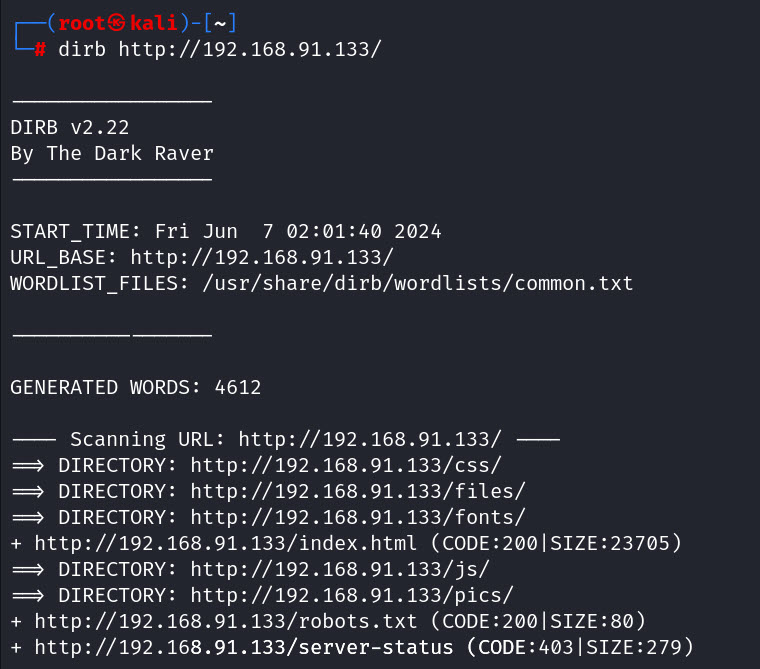

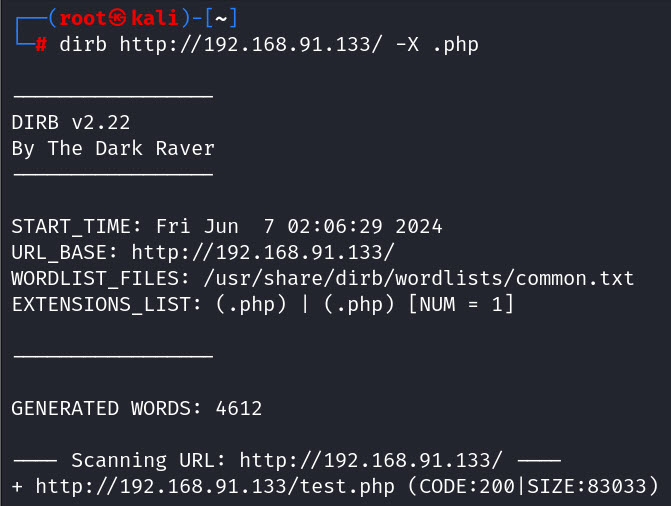

یکی از مراحلی که در جمع آوری اطلاعات حائز اهمیت است، شناسایی دایرکتوری های موجود در سایت است. از ابزارهای مختلفی می توان بدین منظور استفاده کرد ولی ابزارهای dirb و یا ffuf گزینه های مناسب تری در این مرحله هستند.

ما ابزار dirb را انتخاب نموده و به شکل زیر اقدام به شناسایی دایرکتوری های سایت می نماییم:

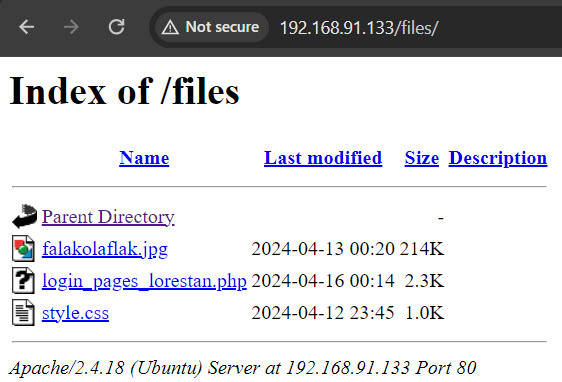

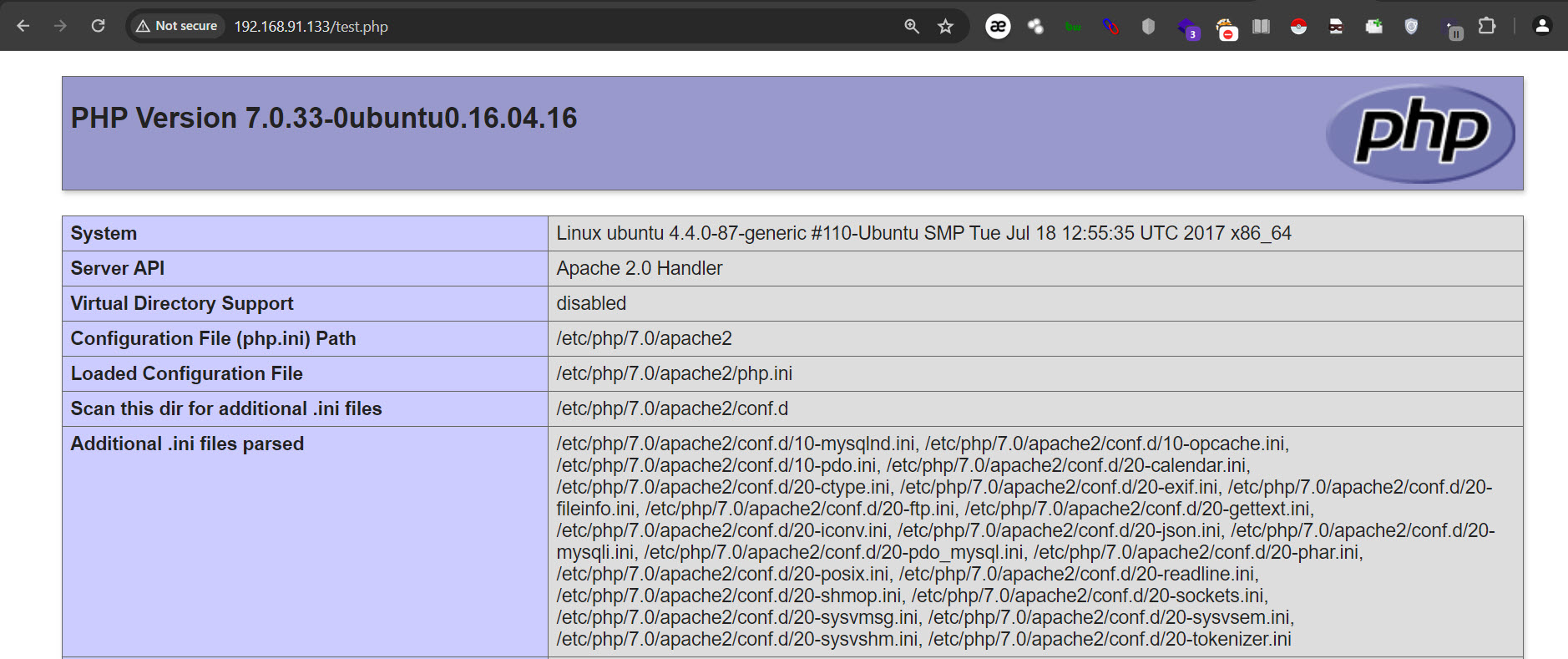

در گام بعدی، تمام دایرکتوری های شناسایی شده را باز نموده و آن ها را مورد بررسی قرار می دهیم. یکی از دایرکتوری های دارای یک فایل با پسوند php است که بدین صورت به زبان برنامه نویسی سایت نیز پی می بریم.

تصویر زیر محتویات دایرکتوری files را نمایش می دهد:

فایل login_pages_lorestan.php مربوط به صفحه لاگین است که بعداً به آن نیاز خواهیم داشت.

پس از شناسایی زبان برنامه نویسی سایت، با استفاده از ابزار dirb اقدام به شناسایی صفحات دیگری می نماییم که احتمال دارد با پسوند .php در دسترس باشند:

همانطور که در تصویر بالا نشان داده شده است، یک فایل با نام test.php در root سایت وجود دارد که پس از مراجعه به آن، نسخه php و اطلاعات مفید دیگری نیز قابل مشاهده می باشد:

تا به اینجا دو سوال چالش که مربوط به نسخه وب سرور و زبان برنامه نویسی سایت بود شناسایی شد.

در ادامه باید به دنبال فلگ نهایی چالش باشیم.

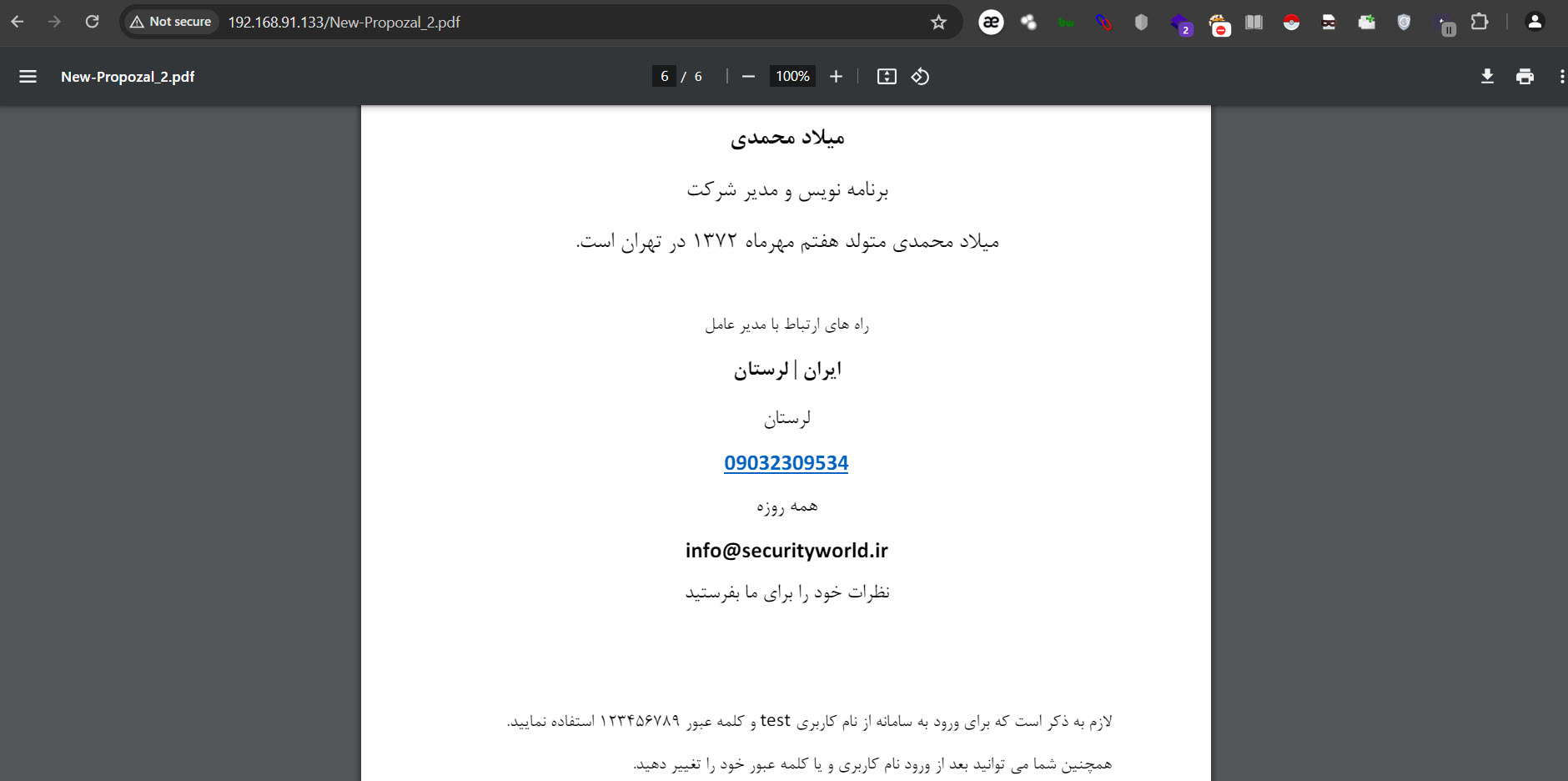

بدین منظور نیاز به بررسی بیشتر محتوای سایت داریم. در این مرحله تمام لینک های موجود در سایت را مورد بررسی قرار می دهیم که با کلیک بر روی دکمه دانلود راهنما که در صفحه اصلی قرار دارد، یک فایل pdf به ما نشان داده می شود که مسیر آن به صورت زیر است:

192.168.91.133/New-Propozal_1.pdf

با بررسی این فایل، موضوع خاصی مشاهده نمی شود ولی با تغییر عدد یک که در انتهای نام فایل می باشد به عدد دو به یک فایل دیگر می رسیم.

با بررسی دقیق تر این فایل (صفحه آخر) به یک نام کاربری و کلمه عبور پیش فرض می رسیم.

تصویر زیر مربوط به صفحه آخر فایل دوم است:

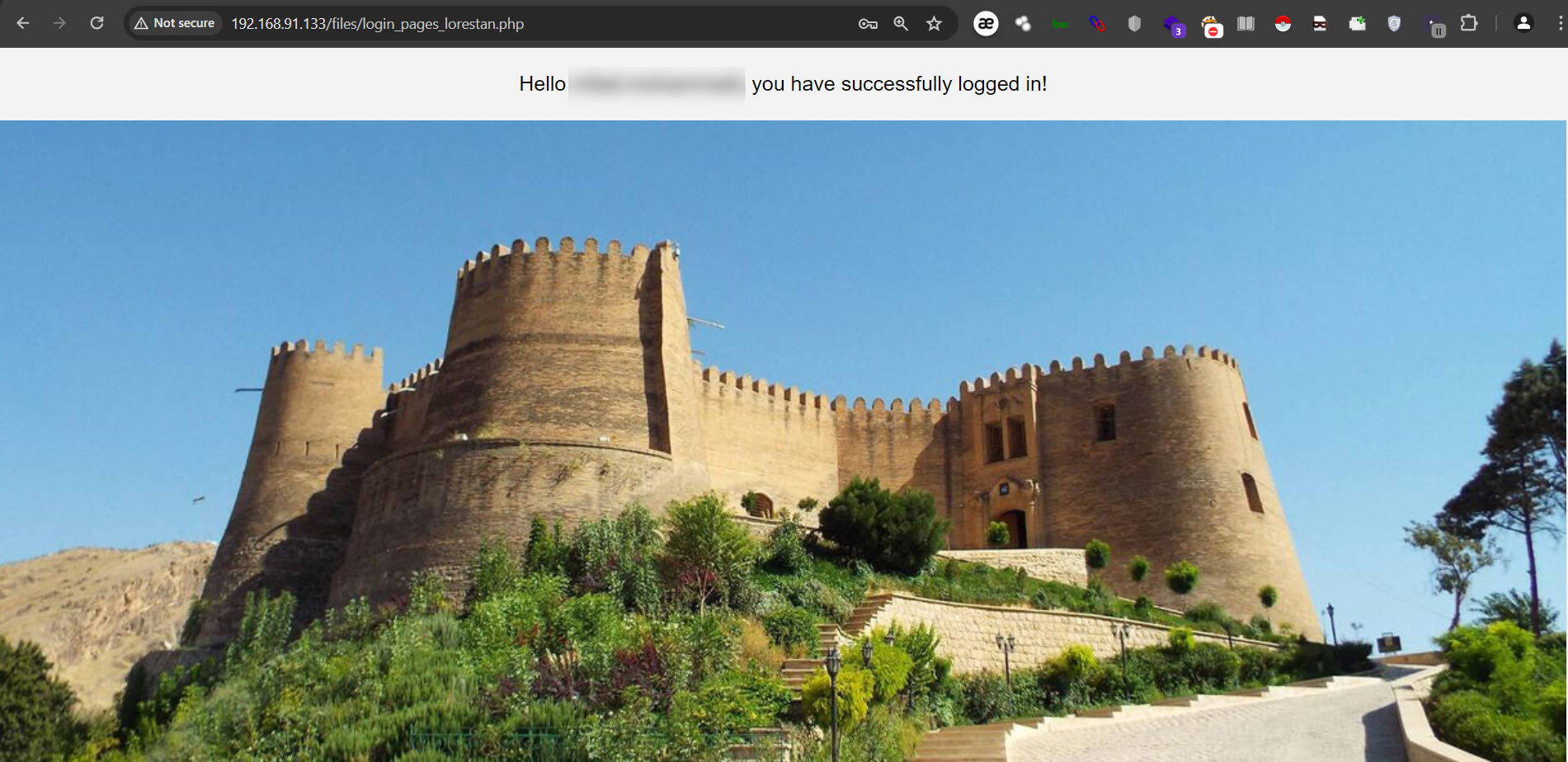

نام کاربری پیش فرض را در صفحه لاگینی که در بخش های پیشین آن را شناسایی کردیم، وارد می کنیم ولی لاگین موفق انجام نمی شود. با توجه به نام برنامه نویس و مدیر شرکت، حالت های مختلف نام وی را با کلمه عبور پیش فرض بررسی می کنیم که با نام و نام خانوادگی به عنوان نام کاربری و 123456789 به عنوان کلمه عبور به سامانه وارد می شویم.

فلگ در پایین صفحه قابل مشاهده است.

به علت حفظ محرمانگی فلگ ها، از نمایش آن خودداری شده است.

از شما دوستان گرامی بابت مطالعه این مقاله تشکر می کنم و امیدوارم محتوای آن و همچنین چالش مربوطه مورد توجه شما قرار گرفته باشد.

لینک چالش:

نویسنده: احسان نیک آور

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07