راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

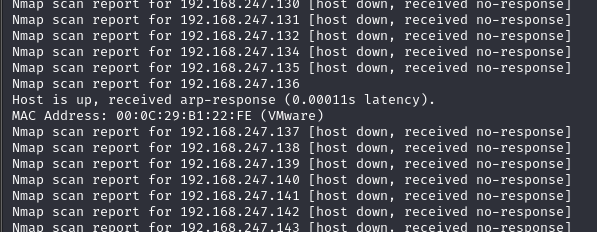

خب، در این چالش با توجه به وجود فایروال، باید طوری اسکن کنیم که آیپی ما توسط فایروال بلاک نشود. برای پیدا کردن آیپی سرور موردنظر ابتدا یک اسکن بدون پورتاسکنینگ —صرفاً جهت کشف هاستهای روشن— انجام میدهیم.

من این کار را با nmap و سوئیچ -sn انجام دادم؛ این سوئیچ به معنای عدم انجام عملیات پورتاسکن است. (بهصورت پیشفرض nmap برای کشف هاست پکتهای ARP میفرستد که در مقایسه با پکتهای ICMP بهتر است، چون ممکن است ICMP توسط فایروال مسدود شده باشد.)

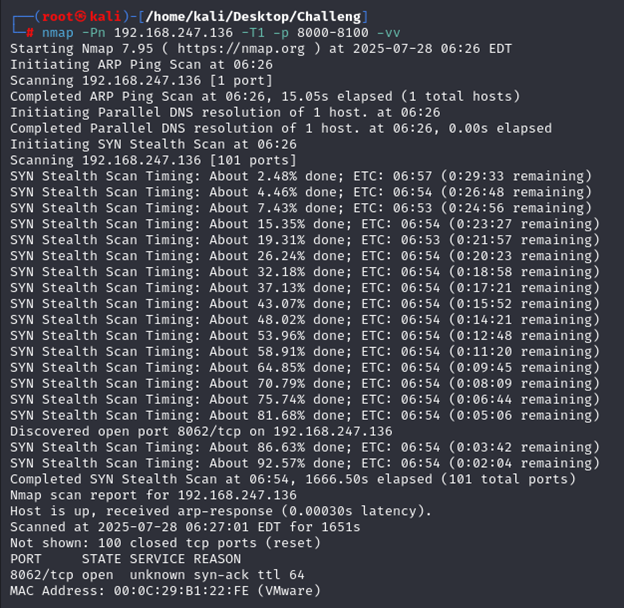

پس از پیدا کردن هاست یا سرور موردنظر، به بررسی پورتها از 8000 تا 8100 میپردازیم. برای کاهش حساسیت فایروال، با سوئیچ -T1 که شدت اسکن را کم و زمان آن را افزایش میدهد اسکن کردم و پورت را پیدا کردم. همانطور که میبینید این کار نیم ساعت طول کشید.

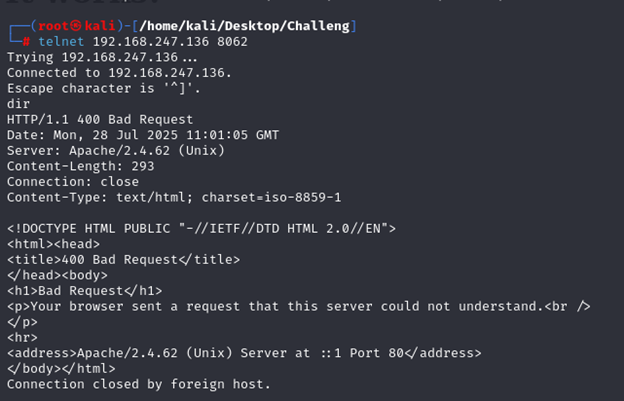

پس از پیدا شدن پورت 8062 و اتصال با telnet، متوجه شدم که منتظر دریافت داده است؛ بنابراین یک فرمان نوشتم تا واکنش را بررسی کنم.

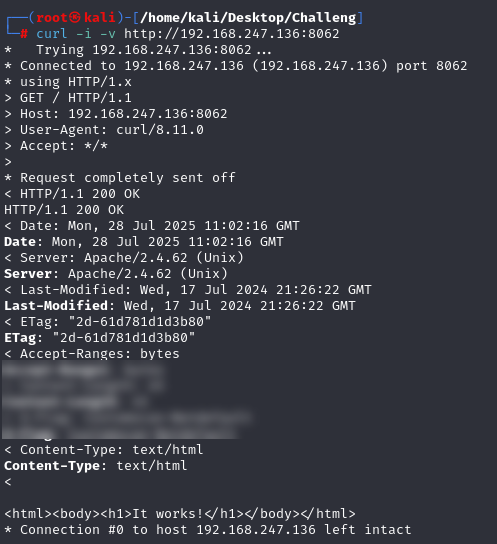

همانطور که میبینید، دستورات وب دریافت کردیم؛ در نتیجه مرورگر را باز کردیم تا صفحه را مشاهده کنیم. تنها پیغام «It Works» را دیدیم؛ View Source را هم چک کردیم و چیز عجیبی پیدا نکردیم؛ بنابراین صفحه را با curl بازبینی کردیم.

خب، همانطور که مشخص است، احتمالاً فلگ در این بخش قرار دارد. ولی سؤال این است: آیا میتوانیم حالا سریعتر اسکن کنیم بدون اینکه لازم باشد پنج دقیقه منتظر بمانیم؟ در صورت سؤال ذکر شده بود که این فایروال به پکتهای SYN حساس است و در مورد بقیه چیزها اشارهای نشده بود؛ پس یک تست هم انجام دادیم.

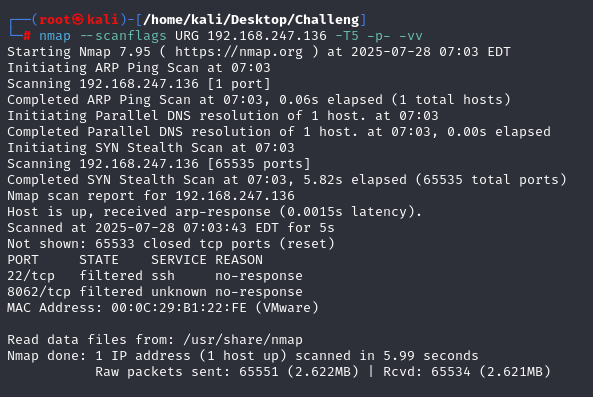

اگر به دستور زیر توجه کنید، من با استفاده از سوئیچ --scanflags و انتخاب گزینه URG به nmap دستور دادم که پکتهای اسکن از نوع SYN نباشند و بهجای آن از نوع URG استفاده کند. همانطور که مشاهده میکنید، من تمامی پورتها را هدف قرار دادم و حتی نوع اسکن را به حالت ۵ (Aggressive) یا اسکن پرسرعت تغییر دادم — و باز هم این روش باعث بایپس کردن فایروال شد. همچنین این اسکن در کسری از ثانیه انجام شد، در حالی که روش قبلی نیم ساعت طول کشیده بود.

لینک چالش:

https://challenginno.ir/challenge/network-scanning-with-firewall

با تشکر از شما بابت همراهی

نوشته شده برای وبسایت چلنجینو

سالار قربانی

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07