راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17راهنمای چالش اسکن شبکه با Nmap و No Nmap

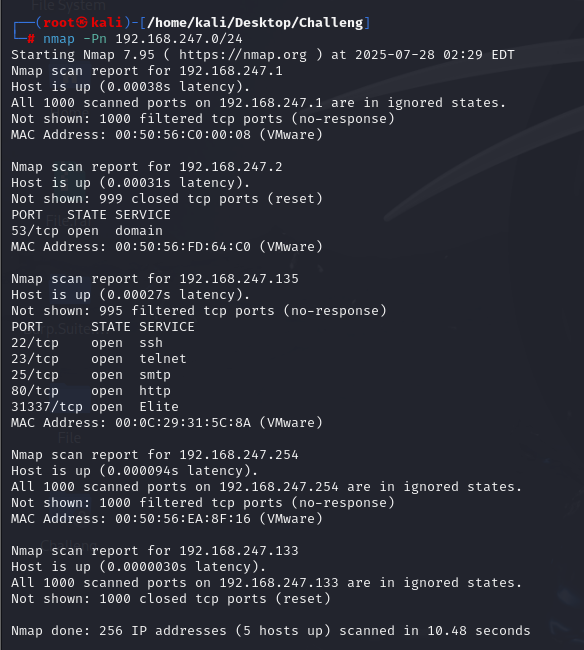

خب پس از دانلود فایل و اجرا آن در نرم افزار VMWare، ابتدا یه اسکن کلی میکنیم از رنج آی پی خودمون تا ماشین رو بتوانیم پیدا کنیم.

خب با یه نگاه ساده میفهمیم که آی پی 192.168.247.135 ماشین مورد نظر ما هست.

پس به سراغ یه اسکن پورت کامل از اون دستگاه میریم تا ببینیم چیز دیگری رو از دست نداده باشیم.

دستور کامل ما برای اسکن پورت کامل هست.

Nmap -Pn -p- 192.168.247.135

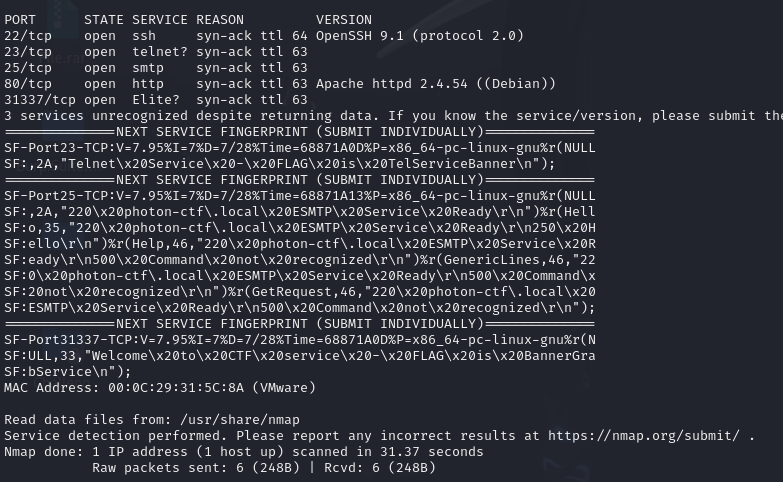

پس از اجرای این دستور میبینیم که فقط همین پورت ها باز بودند پس شروع میکنیم به بررسی بیشتر هر پورت

من از این دستور استفاده میکنم:

nmap -p 22,23,25,80,31337 -sV 192.168.247.135 -vv

استفاده از سویچ -vv باعث میشه که پیغام های خروجی بیشتری رو بده و تا پایان کار صبر نکنه، -sV باعث میشه که سرویس ها رو پیدا کنه و -p هم که پورت های باز رو انتخاب کردیم، بریم ببینیم نتیجه چه شد و چه بود.

خب همانطور که میبینید در عکس بالا پورت 22 در اصل نرم افزار اوپن اس اس اچ نسخه 9.1 هست و پورت 80 از آپاچی 2.4.54 استفاده میکنه، اگر در متن پایین دقت کنید متوجه میشوید که یکسری از سرویس ها رو نتوانسته نسخه آنها رو پیدا کنه ولی اطلاعات جالبی داره، اگر دقت کنید لغاتی کامل خوانا هستند، مثل flag و Service Banner و دیگر لغات ولی بریم یه Telnet به همشون بزنیم ببینیم چی میشه.

به پورت 22 Telnet بزنیم که یوزر و پسورد میخواد و چیز عجیبی نیست که ما نداریم.

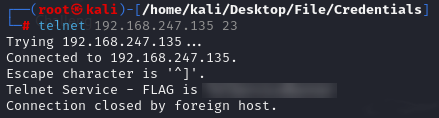

به پورت 23 بزنیم یا پورت خود Telnet ببینیم چی میشه.

بله بسیار مختصر و مفید یه فلگ پیدا شد، ادامه بدیم ببینیم چه چیز های دیگه ای داره.

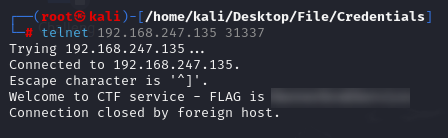

بله و یه فلگ دیگه، خب تا اینجا ما به دو سوال پاسخ دادیم بریم برای دو تای دیگه و کار بر روی پورت 25 یا اس ام تی پی و پیدا کردن یوزرهای میل سرور.

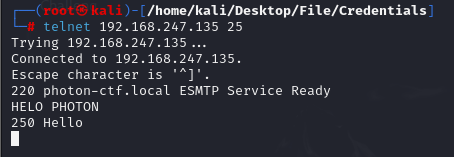

یه Telnet بزنیم در ابتدا

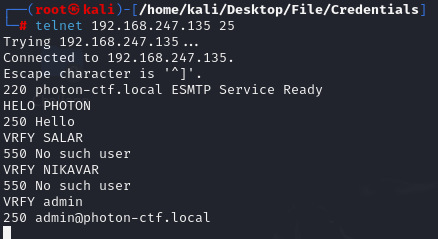

خب دوستان بعد از وصل شدن میبینیم که یک سری دستوراتی و شروع میکنه به قبول کردن سرور، اینا در اصل دستورات سرویس smtp هست و دستورات خاص خودش رو داره که من با سرچ کردن پیدا کردم. حالا چیزی که از ما خواسته شده پیدا کردن یوزر های میل سرور بود، من سعی کردم با اسکریپت های nmap به دست بیارم ولی موفق نبودم. بعد به سراغ Metasploit رفتم و دائم پیغام خطایی میداد مبنی بر اینکه دستور VRFY که یکی از دستورهای اس ام تی پی هست رو نمیشناسه در نتیجه بیشتر بررسی کردم، حالا خودمون یه بررسی کنیم.

خب به دستورات دقت کنیم، وقتی وریفای میزنیم کاملا داره پشتیبانی میکنه از این دستور و حتی کاربری رو هم پیدا کرد، 550 یعنی کاربری وجود نداشت با چنین نامی ولی 250 یعنی این کاربر وجود داشت و نامه دامنه رو هم یا آدرس کامل ایمیل اون فرد رو هم ارسال کرد، پس میدانیم که ابزار حالا به دلیلی صحیح کار نکرده بود، پس من رفتم سراغ یک ابزار دیگر که به صورت پیش فرض در کالی نصب هم هست.

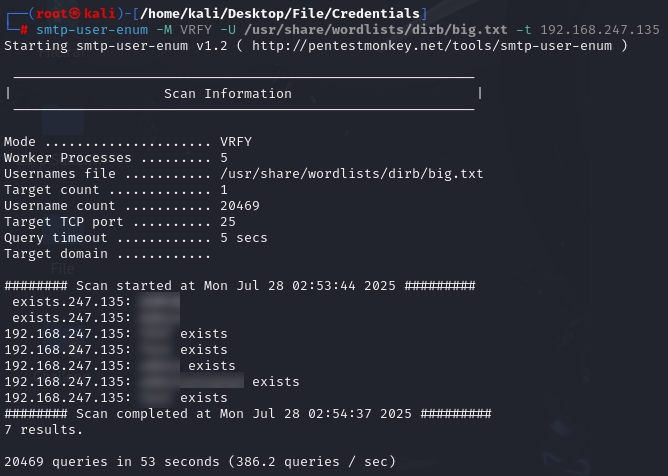

خب پس از استفاده از ابزار smtp-user-enum و دادن ورد لیست با سویچ U و T برای تارگت یا مقصد و همینطور M برای استفاده از متد یا دستور وریفای (مختص سرویس اس ام تی پی) من متوجه شدم که 7 کاربر وجود دارد ولی از اونجایی که کوچک بزرگ فرقی ندارد برای میل سرور، پس تعداد کاربرهای این سرویس برابر با 3 عدد هست، که این فلگ بعدی ما هست.

و اما پیدا کردن فلگ آخر، بریم وب سایت رو باز کنیم بر روی پرت 80، چیز عجیبی دیده نمیشه، ولی نمیتوانیم فایلی آپلود کنیم در این قسمت، چطوره به سورس مراجعه کنیم، ولی باز هم چیز عجیبی دیده نمیشه.

ببینیم با چه زبانی ساخته شده، من از whatweb استفاده میکنم.

whatweb 192.168.247.135

http://192.168.247.135 [200 OK] Apache[2.4.54], Country[RESERVED][ZZ], HTML5, HTTPServer[Debian Linux][Apache/2.4.54 (Debian)], IP[192.168.247.135], PoweredBy[challenginno], Title[Network Scanning Lab - challenginno.ir]

تشخیص داد که زبان وب سایت اچ تی ام ال ورژن 5 هست، پس یعنی فایل ها از اسکتنشن html یا htm استفاده میکنه.

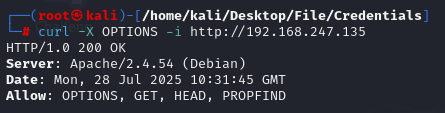

پس یه بررسی با ابزار Curl هم بکنیم، ببینیم چه آپشنهای رو اجازه میده استفاده کنیم.

خب به نظر میرسه ما اینجا نمیتوانیم فایلی آپلود کنیم، پس بهتره بگردیم، شاید صفحه ای مخفی شده باشه، به robots.txt مراجعه میکنیم ولی ندارد یا استفاده نمیکند، پس باید از ابزارهایی مانند دایرکتوری بروت فورس یا ffuf برای فاز کردن و به دست آوردن دایرکتوری ها و فایل های دیگه انجام بدیم.

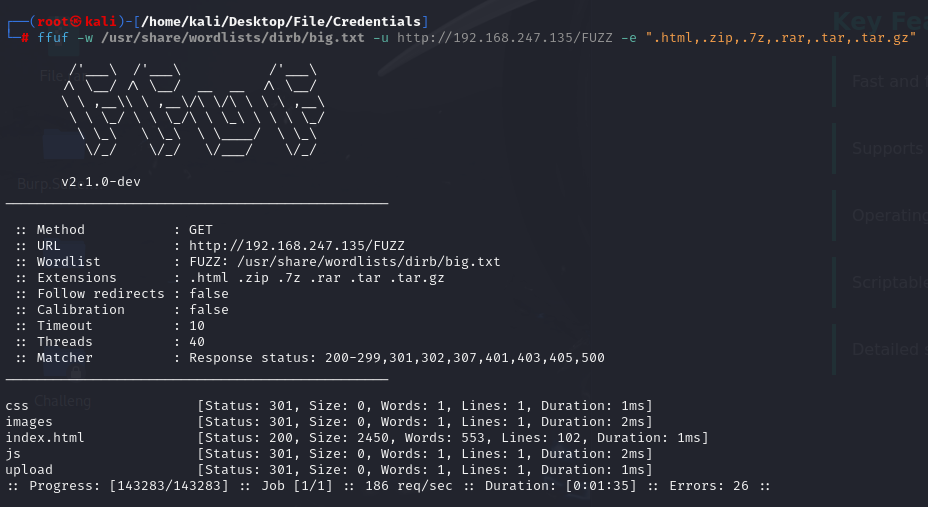

خب اینجا من به سراغ ابزار fuff رفتم، صرفا چون ساده تر بود برای من، ورد لیست رو میدیم و صبر میکنیم.

خب من در اینجا آدرس وب سایت رو دادم و گفتم بعد از اون هر چی بود رو بورت فورس یا فاز کن، و با سویچ -e گفتم نیاز به فاز کردن این پسوندها دارم که به دلیل اینکه بالا فهمیدیم سایت از اچ تی ام ال 5 استفاده میکنه در نتیجه اچ تی ام ال رو دادم و زیپ رو و همینطور 7z, rar , tar , tar.gz که شاید بک آپی روی وب سایت باشه. در پایین مشخص میشه که یه فایل ایندکس هست و فولدر سی اس اس، ایمیج و جی اس و در نهایت آپلود، همه رو فاز کردم، ولی در نهایت میرسیم به فولدر آپلود.

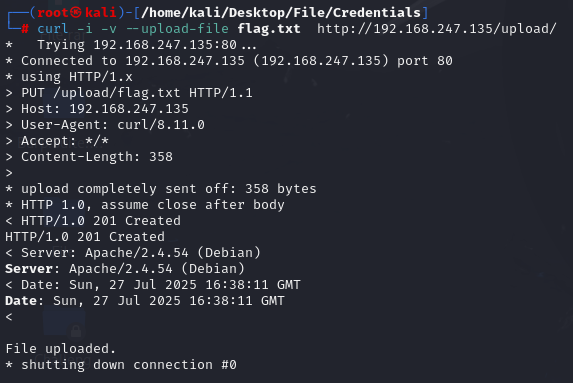

اگر وب سایت چلنجینو رو بخونیم، میبینیم درخواست کرده که فایلی که آپلود میکنیم در این دایرکتوری به نام flag.txt باشه، پس از دستور زیر استفاده میکنیم و یه فایل با این نام آپلود میکنیم ببینیم میشه یا نه.

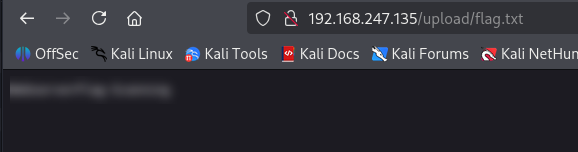

خب بله دیدیم که با موفقیت آپلود شد در اون دایرکتوری، حالا سایت رو باز میکنیم ببینیم چی شد.

و همینطور که میبینیم فلگ آخر رو هم به دست آوردیم.

( دوستان نکته کلی اینه که در این آزمون ها و چالش ها، ادم ممکنه هزاران کار رو امتحان کنه و مسیر های مختلفی رو بره و در آخر این رایت آپ ها رو بنویسه، پس اطلاع داشته باشید که این صرفا یک پروسه هست و قاعدتا زمان بر خواهد بود مسیر یادگیری)

نوشته شده برای وب سایت چانجینو

سالار قربانی

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07