راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

خب با عرض خسته نباشید خدمت دوستان عزیز

ابتدا فایل های چالش رو دانلود می کنیم و سپس اون ها رو انتقال می دیم به سیستم عامل کالی لینوکس ( میشه بر روی ویندوز هم کار کرد ولی برای بنده آنتی ویروس ایراد می گرفت چون فایل دامپ بود )

فایل ها رو اکسترکت میکنیم و با دو فولدر مواجه می شیم.

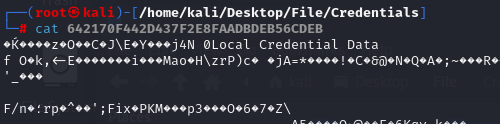

فولدر “ls” و فولدر “Credentials” ، خب تو فولدر ls ما فایل دامپ lsass رو داریم و در فولدر کردنشیالز ، پسورد های ذخیره شده رو داریم.

اگر سعی کنید این فایل ها رو Cat بخوانید متوجه به ریختگی بسیار زیادی می شید ، به هر حال امتحان میکنیم تا ببینیم چه چیزهایی رو میتوانیم بخوانیم ، حتی می توانیم grep کنیم فایل دامپ رو که اون هم جالب بود ، در صورت خواندن فایل Credentials، در قسمت هدر فایل چیز جالبی نوشته:

“Local Credential Data”

از نوع به هم ریختگی دیتا ، مشخصه که این فایل اینکریپت شده یا کد گذاری شده.

پس باید به یه طریقی بازش کرد، پس در نتیجه بر می گردیم سر فایل اصلی و سر نخمون، دامپ LSASS

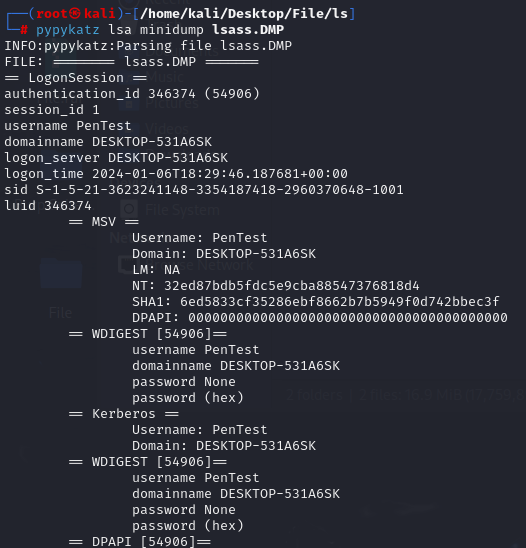

نرم افزار pypykatz که به صورت پیش فرض بر روی کالی نسخه 2024.4 وجود دارد.

ابتدا به سایت اش مراجعه کرده و در مورد دستورات و طریقه استفاده از آن مطالعه می کنیم.

سپس به کالی خود برمی گردیم و کارمون رو شروع می کنیم.

دلیل استفاده از دستور بالا این هست که ما فایل دامپ رو داریم پس باید به نرم افزار pypykatz بگیم که فرمت فایل ورودی ما به صورت دامپ lsa میباشد و آدرس رو بر طبق دستور بهش بدیم.

یوزرنیم سیستم هست PenTest و همینطور نام کامپیوتر مشخص هست و دامین، در اینجا هش پسورد هم به صورت NT و Sha1 وجوده که کافیه به سایت کرک استیشن برویم و ببینیم می توانیم هش رو کرک کنیم یا خیر

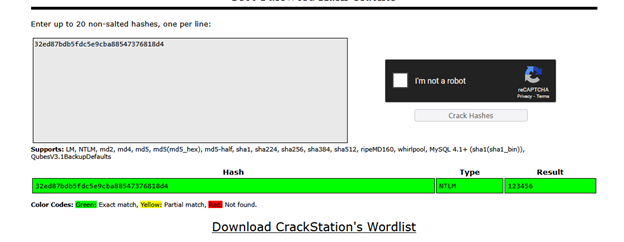

آدرس سایت هست: https://crackstation.net

خب هش NT رو بهش می دیم و بر روی دکمه کلیک می کنیم

خب همینطور که می بینید توانست با موفقیت کرک کنه، پس پسورد یوزر PenTest ما هست 123456

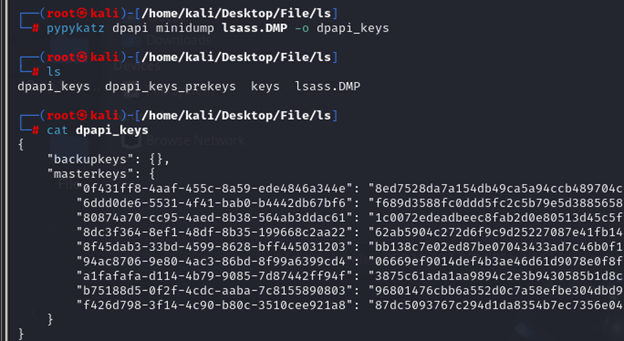

ولی این یوزر لوکال هست و ما پسورد یوزر ریموت رو می خواهیم که قاعدتا اینجا نیست ولی یه نشونه هایی ازش هست، به قسمت فایل های کردنشیال بر می گردیم و سعی می کنیم با ابزار pypykatz آن ها رو باز کنیم ولی نکته ای که وجود داره اینه که اونها اینکریپت هستند و باید از طریق دامپ برای اونها کلید بسازیم، پس به خواندن ویکی نرم افزار ادامه میدیم، اگر به یاد داشته باشید در قسمت هدر فایل کردنشیالز نوشته شده بود Local Credential Data، پس به این قسمت در ویکی به خواندن ادامه می دیم، از اونجایی هم که ما داریم فایل دامپ رو بررسی می کنیم، پس می دانیم سیستم ما لایو (Live) نیست، پس در قسمت افلاین باید بررسی کنیم.

سپس ما به خط زیر می رسیم.

برای خواندن فایل های کردنشیالز ما نیاز به کلید های اصلی یا مستر کی داریم که با استفاده از دستور اول اونها رو از توی دامپ استخراج می کنیم و با -o اونها رو توی فایل خروجی می گیریم.

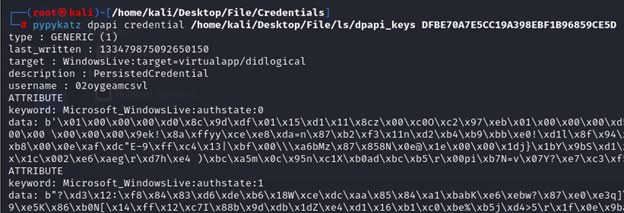

سپس با استفاده از این دستور یکی از فایل های کردنشیال رو باز می کنیم.

اطلاعات جالبی داره ولی ما به دنبال این یوزر نیستیم ، پس فایل بعدی رو امتحان می کنیم

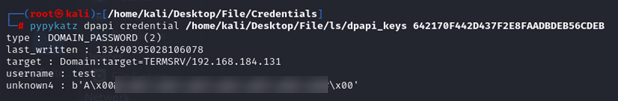

در این عبارت TERMSRV توجه ما رو به خودش جلب می کنه، این عبارت مخفف ترمینال سرویس هست یا سرویس ریموت مایکروسافت که یعنی همون ریموت دسکتاپ

که با یوزر تست وارد شده و آی پی یعنی سیستم هدف که ازش دامپ گرفته شده.

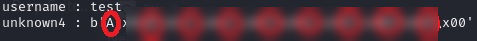

پس یوزرنیم test و آی پی ما می شود 192.168.184.131 ولی پسورد چطور، به عبارت unknown4 که زیر یوزرنیم هست دقت کنید، در قسمتی از متن ویکی نوشته شده بود در قسمت کردنشیالز ها که پسوردها باید دستی نوشته بشوند، اگر دقت کنید متوجه منظور و عبارت اش می شید.

خب حالا این ها رو کنار هم می نویسیم که به پسورد می رسیم.

X00 هم یعنی پایان، پس ما پسورد رو به دست آوردیم ، حالا کافیه به سایت برگردیم و فلگ ها رو قرار بدیم.

با تشکر از موفق باشید همیشه

سالار قربانی

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07

آخرین مقالات

راهنمای چالش نگهبان را بیدار نکن

1404-08-05 17:41

1404-08-05 17:41

راهنمای چالش اسکن شبکه با Nmap

1404-07-03 17:17

1404-07-03 17:17

راهنمای چالش استخراج کلمه عبور RDP

1404-06-23 18:07

1404-06-23 18:07